|

Resumen

Esta contribución presenta una

descripción detallada del proceso por medio del cual

puede llevarse a cabo la gestión de riesgos. Se

examinan dos modelos: la “Guía de gestión de riesgos

de los sistemas de tecnología de la información -

NIST SP 800-30” y la norma ISO/IEC 27005:2008,

“Tecnología de la información – Técnicas de

seguridad – Gestión de riesgos de la seguridad de la

información”.

1. Introducción

El crecimiento explosivo en el

uso de la infraestructura de las tecnologías de la

información y la comunicación (TIC) ha hecho

aumentar la dependencia de las organizaciones e

individuos en la protección de la información

transmitida y almacenada en las redes de

telecomunicaciones.

Ello ha conducido a una mayor

sensibilización sobre la necesidad de proteger:

-

La confidencialidad de la

información, garantizando que la información

solamente es accesible a las personas autorizadas;

-

La integridad de la información,

salvaguardando la veracidad y amplitud de la

información y métodos de procesamiento; y

-

La disponibilidad de

información, asegurando que los usuarios

autorizados tienen acceso a la información y

activos asociados cuando lo necesiten.

Para alcanzar estos objetivos de

seguridad, las organizaciones aplican técnicas de

protección seguras basadas en metodologías

especializadas para la gestión de riesgos

potenciales.

La gestión de riesgos de

seguridad desempeña un papel fundamental en la

protección de la información de las organizaciones

frente riesgos de seguridad y se ha definido como un

proceso lógico y analítico para identificar riesgos

y tomar medidas para reducir los riesgos a un nivel

aceptable. Los riesgos de seguridad se gestionan

mediante:

-

El análisis y evaluación de

amenazas y riesgos a los que la información

confidencial y activos asociados están expuestos;

-

La selección de salvaguardas

para la mitigación de riesgos; y

-

El desarrollo y puesta a prueba

de planes de contingencia y reanudación de

negocios.

Para gestionar los riesgos de

seguridad es preciso definir qué es un riesgo, la

magnitud (impacto) de los daños causados por la

amenaza, las causas o eventos con el potencial de

causar daños a una infraestructura TIC, y qué hacer

ante el riesgo. La evaluación de las amenazas y

riesgos constituye un mecanismo para gestionar los

riesgos. Otros mecanismos para gestionar los riesgos

serían la educación y creación de conciencia,

políticas de seguridad, normas operativas y

documentación técnica.

En la siguiente sección se

describen los enfoques de gestión de riesgos en

general, así como aplicaciones para la gestión de

riesgos potenciales de seguridad.

2. Presentación general sobre

la gestión del riesgo

En las publicaciones sobre la

materia, se encuentran disponibles varios marcos de

gestión de riesgos. A pesar de que estos marcos, y

los procesos definidos en los mismos, son distintos

en cuanto al detalle, tienen ciertos elementos en

común.

Aparecen los siguientes temas

recurrentes [1], [2], [3], [4], [5], [6], [7]:

a) Identificación de los activos

críticos

Dado que no es eficaz en función

de los costos proteger todos los activos, es

esencial que los activos críticos sean identificados,

de manera que pueda prestarse especial atención a su

protección. La designación deberá realizarse desde

una perspectiva empresarial, considerando el impacto

de la pérdida o degradación de un activo sobre la

empresa en su totalidad.

b) Identificación del riesgo

Deberá emprenderse un proceso de

identificación de riesgos disciplinado e integral.

Deberá incluir los riesgos ambientales, así como

aquellos causados por el ser humano. El grupo de

“accidentes internos” incluye los accidentes por

error humano, así como la configuración incorrecta

realizada por personal insuficientemente capacitado.

Cuando las personas representan una amenaza, el

análisis deberá incluir quiénes son estas personas,

sus motivos para constituir una amenaza para el

sistema, y los medios a través de los cuales

procurarán lograr sus objetivos.

c) Evaluación del impacto

Es necesario relacionar cada

riesgo con uno o más de los componentes

arquitectónicos y determinar el impacto potencial de

la amenaza sobre el activo.

d) Tratamiento del riesgo

Esta actividad se basa en la

planificación e implementación del mejor curso de

acción: la aceptación del riesgo actual; la gestión

activa del riesgo; la observación de cambios en las

características del riesgo (y la modificación del

plan en la medida necesaria); y una mayor

investigación sobre el riesgo hasta que se sepa lo

suficiente para aplicar adecuadamente una de las

alternativas de planificación.

e) Notificación de riesgos

¿Quién debe tener conocimiento de

los riesgos? ¿Quién debe tener conocimiento de los

incidentes? ¿Quién debe tener conocimiento de las

amenazas que se presentan?

f) Intercambio de información

¿Que información debe

intercambiarse? ¿Cómo se realiza el intercambio?

Cuáles son las restricciones para el intercambio (por

ejemplo, ¿deberán los datos hacerse anónimos antes

de ser intercambiados?)

g) Monitoreo/Auditoría

¿Es necesario realizar auditorías

internas? ¿Es necesario contar con auditores

externos? ¿Imponen auditorías los órganos

reguladores? ¿Deben realizarse auditorías de los

accionistas?

h) Entorno reglamentario/legislativo

¿Cuál es el marco reglamentario?

¿Qué leyes deben seguirse? ¿Qué requisitos de

seguridad imponen los órganos externos?

3. Proceso para la gestión del

riesgo de seguridad

Los métodos para el análisis y

gestión del riesgo de seguridad de la información

normalmente respaldan los conceptos generales

especificados en la norma ISO/IEC 27000 [4] y tienen

por objeto asistir a todo tipo de organizaciones en

la implementación satisfactoria de sistemas de

seguridad de la información basados en un enfoque de

gestión de riesgos. En las siguientes subsecciones

se describe un proceso de gestión de riesgos,

seguido de una presentación general de las guías

para la gestión de riesgos de seguridad.

3.1. Guía de gestión del

riesgo para los sistemas de tecnología de la

información - NIST SP 800-30

La metodología del NIST [5] se

basa en un proceso de tres pasos: evaluación del

riesgo; mitigación del riesgo; y análisis y

evaluación.

Evaluación del riesgo

Este proceso permite determinar

el nivel de amenaza potencial y sus riesgos

asociados con un sistema TIC. El proceso de

evaluación del riesgo incluye:

-

Caracterización del sistema:

Establece el alcance del ejercicio de evaluación

del riesgo y proporciona información esencial para

definir el riesgo.

-

Identificación de amenazas:

Identifica las potenciales fuentes de amenaza que

podrían explotar las vulnerabilidades del sistema:

i. Humana: actos involuntarios

(por ejemplo, entrada de datos inadvertida), o

acciones deliberadas (por ejemplo, ataques basados

en la red, subida de software malintencionada, o

acceso sin autorización);

ii. Natural: Inundaciones,

terremotos, tormentas eléctricas; y

iii. Ambiental (por ejemplo,

suspensión a largo plazo de la corriente eléctrica).

-

Identificación de

vulnerabilidades: Identifica las vulnerabilidades

del sistema (defectos o fallos) que podrían ser

explotadas por potenciales fuentes de amenaza.

-

Análisis de control: Especifica

los controles que utiliza el sistema de

información para mitigar la probabilidad de

ocurrencia de una amenaza (vulnerabilidad) y

reducir su impacto. A continuación se incluyen

ejemplos de controles efectivos de seguridad o

reducción de riesgos:

i. Controles técnicos

incorporados en el hardware, software, o programa

fijo del equipo informático, y controles no

técnicos, como políticas de seguridad;

procedimientos operacionales; y seguridad del

personal y ambiental;

ii. Controles preventivos, por

ejemplo, el cumplimiento de los controles de

acceso, codificación criptográfica y autenticación;

y

iii. Una lista de control que

se utiliza para verificar el cumplimiento/incumplimiento

de los requisitos de seguridad.

i. La motivación y capacidad de

la fuentes de amenaza;

ii. La naturaleza de la

vulnerabilidad; y

iii. La existencia de controles

y la efectividad de los controles actuales.

-

Análisis de impacto: Prioriza

los niveles de impacto asociados con la

importancia de los activos de información de una

organización basándose en una evaluación

cualitativa o cuantitativa de la criticidad de

esos activos. En este paso, es necesario vincular

cada riesgo con los componentes arquitectónicos y

determinar el impacto potencial de la amenaza

sobre los activos y, posteriormente, establecer la

magnitud del impacto (alto, medio o bajo) que

pudiera resultar de una amenaza exitosa.

-

Determinación del riesgo:

Valoración del nivel de riesgo para el sistema de

información. Se calcula el riesgo en función de:

i. La probabilidad de una

fuente de amenaza;

ii. La magnitud del impacto; y

iii. La pertinencia de los

controles de seguridad para reducir o eliminar el

riesgo.

-

Recomendaciones de control:

Contribuyen al proceso de mitigación de riesgos y

son el resultado del proceso de evaluación del

riesgo. El objetivo de este paso es reducir – a un

nivel aceptable – el nivel de riesgo para el

sistema de información y sus datos. Deberá

realizarse un análisis de costo-beneficio para

demostrar que los costos de implementación de los

controles recomendados puede justificarse con la

reducción del nivel de riesgo.

-

Documentación de resultados: La

descripción de amenazas y vulnerabilidades,

valoraciones de riesgos, y recomendaciones para la

implementación de controles son documentados en un

informe oficial. Su objetivo es servir de ayuda en

el proceso de adopción de decisiones sobre cambios

en la política, los procedimientos, el presupuesto

y el sistema para reducir y corregir pérdidas

potenciales.

Mitigación del riesgo

La mitigación del riesgo es una

metodología sistemática para reducir riesgos. Se

basa en priorizar, evaluar e implementar los

controles apropiados de reducción de riesgos

recomendados por el proceso de evaluación del riesgo.

La implementación del mejor curso de acción puede

variar dependiendo de la organización.

Hay cuatro soluciones

alternativas para mitigar el riesgo:

1. Asumir el riesgo: Aceptar el

riesgo potencial y continuar operando, o implementar

controles para reducir el riesgo a un nivel

aceptable

2. Evitar el riesgo: Eliminar la

causa y/o consecuencia del riesgo

3. Reducir el riesgo: Limitar el

riesgo mediante la implementación de controles que

minimizan el impacto negativo de una amenaza que

explota una vulnerabilidad

4. Transferir el riesgo: Utilizar

otras alternativas para compensar las pérdidas, como

la adquisición de una póliza de seguro.

Tras identificar los posibles

controles y evaluar su viabilidad y efectividad, se

realiza un análisis de costo-beneficio para

determinar los controles apropiados a los que se

asignarán recursos. Su objetivo es demostrar que los

costos de implementación de controles pueden

justificarse con la reducción del nivel de riesgo.

El análisis de costo-beneficio

abarca:

-

El impacto de la implementación

de los controles (nuevos o mejorados);

-

El impacto de la no

implementación de los controles (nuevos o

mejorados);

-

Costos de la implementación:

hardware y software, políticas y procedimientos,

personal y capacitación, y mantenimiento;

-

Costos y beneficios en relación

con la criticidad del sistema y los datos.

Una vez se ha establecido el

costo de la implementación, y al comparar sus

resultados, puede decidirse si se implementan o no

medidas de control de riesgos.

Análisis y evaluación

Es probable que tanto la red (componentes

y aplicaciones de software) como las políticas de

personal y seguridad cambien con el paso del tiempo.

Estos cambios significan que aparecerán nuevos

riesgos y los riesgos anteriormente mitigados pueden

volver a aparecer. Por lo tanto, el proceso de

gestión del riesgo continúa con la identificación de

riesgos nuevos o re-emergentes, mientras duren las

actividades de infraestructura o procesos de

negocios.

Cuando se evalúa este proceso,

pueden tomarse las siguientes medidas:

-

Seguir con el plan actual –

cuando los datos indican que el riesgo está bajo

control;

-

Invocar un plan de contingencia

– cuando el plan original no funcionó como estaba

previsto;

-

Re-plan – volver a la etapa de

planificación y cambiar de rumbo; o

-

Cerrar el riesgo – cuando la

probabilidad de riesgo y/o impacto potencial no

existe o es muy baja.

En la próxima sección se describe

la Guía para la gestión de riesgos de seguridad de

la información, basada en la norma ISO/IEC 27005, la

cual procura aportar contribuciones fundamentales

para el bienestar y seguridad de toda organización.

3.2. Guía para la gestión de

riesgos de seguridad de la información

La Guía para la gestión del

riesgo de la seguridad de la información que esboza

a continuación se basa en la norma ISO/IEC 27005

[4], la cual procura aportar contribuciones

fundamentales para el bienestar y seguridad de toda

organización. Esta Guía establece un proceso

continuo que permite a la organización implementar

controles efectivos para mitigar los riesgos de

seguridad. Esta práctica general se basa en normas

aceptadas por la industria para la gestión de los

riesgos de seguridad e incorpora las primeras tres

fases del proceso de gestión de riesgos descritas

con anterioridad.

Primera fase: Evaluación de

riesgos

Esta fase incluye la

planificación, la recopilación de datos y

priorización de riesgos. La priorización de riesgos

conlleva enfoques cualitativos y cuantitativos para

proporcionar información fiable sobre el riesgo con

ventajas y desventajas razonables en cuanto a tiempo

y esfuerzo.

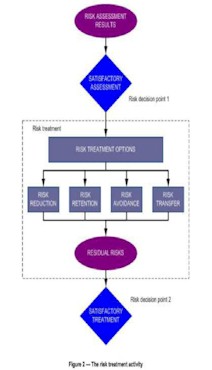

Segunda fase: Alternativas de

tratamiento de riesgos

Durante esta fase, se determina

la forma en que se abordarán los principales riesgos

de la manera más efectiva y eficaz en función de los

costos. Las soluciones de control a implementarse se

definen después de una evaluación de todos los

controles recomendados, costos estimados, y los

niveles de reducción de riesgo son medidos. El

resultado de esta fase es un plan claro y aplicable

para controlar o aceptar cada uno de los principales

riesgos identificados durante la fase de evaluación

de riesgos.

Tercera fase: Evaluación del

tratamiento

Durante esta fase, se desarrollan

y ejecutan planes basados en las soluciones de

control que emergieron durante el proceso de apoyo

de decisiones para medir la eficacia del programa.

Cuando las fases anteriores del proceso de gestión

de riesgos de seguridad concluyen, las

organizaciones evalúan el progreso logrado con

respecto a la gestión de riesgos de seguridad en su

totalidad.

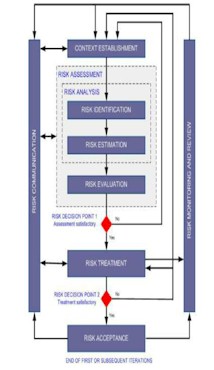

Los siguientes diagramas de flujo

(de la ISO/IEC 27005) ilustran las fases descritas

anteriormente para la gestión de riesgos de

seguridad.

Figura 1. Proceso de gestión de

riesgos (ISO/IEC 27005)

Por último, los aspectos clave

para que la implementación de un programa de gestión

de riesgos de seguridad tenga éxito se basarán en:

-

El compromiso de la dirección y

el pleno apoyo y participación de los equipos de

TIC;

-

Los conocimientos técnicos

especializados para aplicar la metodología de

evaluación de riesgos de seguridad a un sitio y

sistema específicos, identificar los riesgos de la

misión y proporcionar protección eficaz en función

de los costos;

-

El conocimiento y cooperación

de los miembros de la comunidad de usuarios; y

-

Una evaluación constante de los

riesgos asociados a las TIC.

4. Resumen

Esta contribución proporciona

aportes sobre la gestión de riesgos de seguridad

para la Carpeta Técnica sobre Seguridad Cibernética.

Proporciona una descripción detallada del proceso

por medio del cual puede llevarse a cabo la gestión

de riesgos. Se examinan dos modelos: la “Guía de

gestión de riesgos de los sistemas de tecnología de

la información - NIST SP 800-30” y la norma ISO/IEC

27005:2008, “Tecnología de la información – Técnicas

de seguridad – Gestión de riesgos de la seguridad de

la información”.

Se recomienda que el Relator

sobre Seguridad Cibernética del Grupo de Trabajo

sobre consideraciones de Política y Regulación

considere incorporar esta contribución en el

capítulo 3 de la Carpeta Técnica sobre Seguridad

Cibernética.

Oscar Avellaneda &

Magdoly

Rondon

Industry Canada

|